por admin | Abr 20, 2021 | NOTICIAS

Asegura que es una incidencia similar a la que ha afectado a otras universidades y entidades públicas. La Universidad de Castilla-La Mancha (UCLM) está trabajando en la recuperación de sus servicios digitales afectados por el ciberataque que sufrió la institución a las diez de la noche del domingo. La universidad cortó inmediatamente la conectividad interna para amortiguar el alcance de la intrusión, del tipo ransomware, según ha informado este lunes. Los profesionales del Área de Tecnología y Comunicaciones de la Universidad de Castilla-La Mancha están trabajando ininterrumpidamente para recuperar los servicios digitales afectados por un ciberataque producido en la noche de ayer, domingo. Se trata de un ataque de tipo ransomware como el que está afectando en los últimos meses a otras universidades españolas y extranjeras, y a otras instituciones públicas y privadas. La UCLM ha denunciado el ataque al Centro Criptológico Nacional Computer Eemergency Response Team (CNN-CERT), el organismo encargado de velar por la ciberseguridad de la administración y los organismos públicos y las empresas estratégicas del país. El Área TIC está evaluando la incidencia del ataque, aunque no hay evidencias de que información sensible se haya visto comprometida. La universidad pudo amortiguar en parte los efectos del ataque al cortar la conectividad externa en cuanto se detectó la intrusión. #Ciberataque #UCLM #CNN-CERT Fuente:...

por admin | Abr 20, 2021 | NOTICIAS

Esta semana la presidencia defenderá esta iniciativa en el Senado. El objetivo del Gobierno es introducir la ciberseguridad en la educación de los alumnos españoles. Para conseguir que se conciencien en materia de seguridad cibernética desde la infancia y la adolescencia. Para que así aprendan a tener presentes los riesgos que se esconden en los sistemas digitales. Y que en el futuro, cuando adquieran responsabilidades públicas o privadas, sepan gestionar estos posibles problemas. En la reunión de hoy en el Senado esta proposición no de ley, se someterá a debate y votación de la Comisión Mixta (Congreso-Senado) de Seguridad Nacional. En concreto, el lanzamiento de esta propuesta consiste en promover la incorporación de cursos formativos en el ámbito educativo en el marco del Plan Nacional de Competencias Digitales. El objetivo principal, como se plasma en el texto es: «la importancia real de que las futuras generaciones tengan los conocimientos y las herramientas necesarias para hacer frente al riesgo de amenazas presentes en la utilización de los medios digitales». Por otro lado, la propuesta pretende fomentar la concienciación en ciberseguridad en todos los sectores. A través de campañas y cursos de formación, dirigidos a la fase de la infancia y la adolescencia. Incluso fuera del ámbito escolar. Para así empujar el interés sobre la materia de seguridad informática y fomentar una «cultura de ciberseguridad entre quienes en unos años tendrán responsabilidades profesionales públicas y privadas». Igualdad entre España y otros países La idea, según argumenta el Gobierno, es adaptar la formación en ciberseguridad en colaboración con docentes y educadores. A todos los niveles y categorías educativas. «No utilizar medios de prevención de riesgos situaría a los niños, niñas y adolescentes de España en una posición comparativa de desequilibrio con respecto a...

por admin | Abr 19, 2021 | NOTICIAS

A medida que la demanda de servicios siga creciendo, tarde o temprano la nube y 1C se harán amigos Aunque hemos estado observando la tendencia de cambiar las aplicaciones críticas para el negocio a la computación en la nube durante mucho tiempo, la migración de los sistemas de nivel 1C de las grandes empresas a la infraestructura de los proveedores de la nube no ha sido muy popular durante mucho tiempo. Incluso si el equipo de computación está muy desactualizado y ralentiza el sistema, la compañía aún espera actualizarlo sin subcontratar. Tenga en cuenta que esto solo se aplica al mercado de nivel empresarial, que generalmente requiere instalación 1C personalizada y soporte para infraestructura tolerante a fallos. Para las PYMES, el proveedor proporciona un sistema en la nube, que es más que suficiente para las pequeñas empresas. El sistema 1C configurado individualmente para miles de usuarios activos en un entorno virtual sin entrenamiento especial reduce en gran medida la velocidad. El rendimiento puede caer en decenas de por ciento, y los resultados de la prueba completa son tan malos que es imposible tomar la decisión de mover 1C a la nube. Tratar de utilizar una configuración de máquina virtual más potente no traerá muchos resultados, porque la primera necesidad de adaptarse a la plataforma de virtualización en sí, y los usuarios finales generalmente no pueden acceder a la plataforma, según señala Itworld. Sin embargo, está claro que a medida que la demanda de servicios siga creciendo, tarde o temprano la nube y 1C se harán amigos. El punto de inflexión ha sido el tramo de 2019-2020. Durante este período, muchos decidieron seriamente comenzar a preparar...

por admin | Abr 19, 2021 | NOTICIAS

La división española de Phone House ha sufrido un ciberataque en el que se han robado datos de más de 3 millones de clientes y empleados de la empresa. La cadena de tiendas de venta de teléfonos móviles Phone House en España ha sufrido un ciberataque por ransomware que ha derivado en el robo de datos de 3 millones de clientes en nuestro país, información muy sensible que podrían utilizar los atacantes en un futuro para ingeniería social. Según informa Elconfidencial, la división española de Phone House ha sufrido durante este fin de semana un ciberataque en el que los ciberdelincuentes se han hecho con millones de datos no solo de clientes, sino también de sus empleados en territorio español. Según parece los responsables del ciberataque son Babuk, y según ha podido conocer elconfidencial, los atacantes cuentan con una gran cantidad de datos de la compañía, de empleados y de clientes españoles. Entre los datos ahora mismo en posesión de los ciberdelincuentes figurarían el nombre completo de los clientes, fecha de nacimiento, DNI, cuenta bancaria, teléfono móvil, correo electrónico, dirección de domicilio y empresa en la que trabajan. Son datos más que suficientes para realizar ingeniería social en un futuro y acceder a datos mucho más sensibles. Los ciberdelincuentes afirman que cuentan con 10 bases de datos que contienen información privada de más de 3 millones de clientes y empleados de la división española de Phone House. Amenazan que, si no paga la empresa, toda esta información se publicará en un blog público y foros de la darkweb, y encima se enviarán los datos a competidores. No ha trascendido la cantidad que pide este grupo de ciberdelincuentes a Phone House...

por admin | Abr 16, 2021 | NOTICIAS

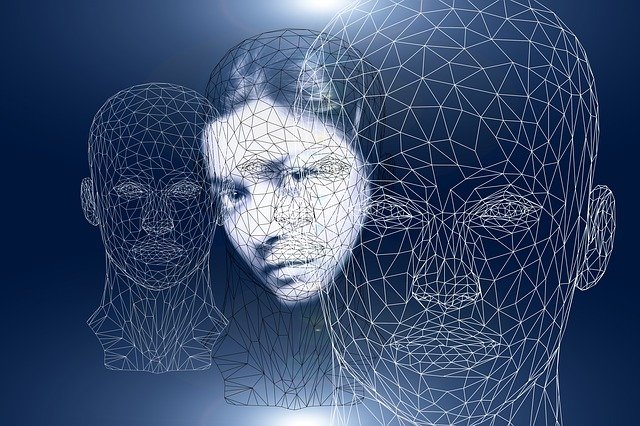

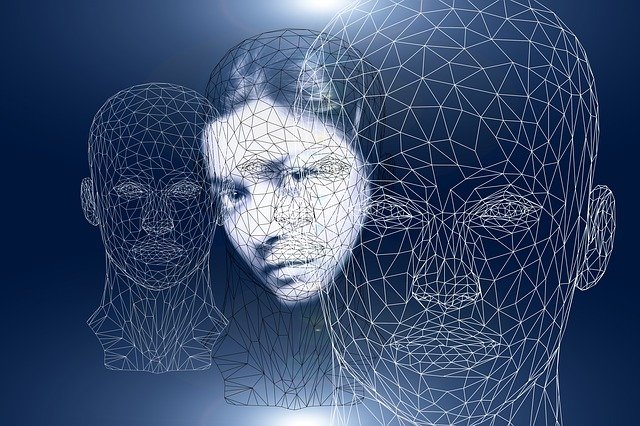

La identidad digital es lo que somos para otros en la Red o, mejor dicho, lo que la Red dice que somos El pasado 13 de abril se celebró el Día de la Gestión de la Identidad, una cita anual que tienen como objetivo educar a los líderes empresariales sobre la importancia de la gestión de identidades y componentes clave. Este día nos permite concienciar de los peligros de no asegurar adecuadamente las identidades y las credenciales de acceso. En la sociedad actual, mayoritariamente informatizara, uno de los riesgos a tener en cuenta es la diferencia entre los que tienen acceso a las nuevas tecnologías y los que no. Así como el abismo entre los que saben utilizarlas y los que no. Estos últimos se convierten en el nuevo sector en riesgo de exclusión social, fenómeno denominado brecha digital. Los ciudadanos deben desarrollar habilidades informacionales y digitales, para así evitar la marginación que esta fractura conlleva. Podemos diferenciar entre las habilidades más básicas, como saber leer o gestionar un documento digital. Y las habilidades más avanzadas, como coordinar un equipo de trabajo que no puede reunirse presencialmente o hacer trámites a través de la administración electrónica. Entre las nuevas competencias que el ciudadano del siglo xxi debe adquirir, está la competencia de gestionar eficazmente la propia identidad digital. ¿Cómo se construye una identidad digital? De forma activa, se realiza aportando textos, imágenes y vídeos a Internet. Participando, en definitiva, en el mundo web. En las redes sociales, se construye a partir de un perfil de usuario, que a menudo se enlaza a perfiles de otros usuarios o contactos. Una identidad digital bien gestionada y homogénea con la identidad analógica no sólo repercute...

por admin | Abr 16, 2021 | NOTICIAS

BRATA puede tomar el control total del dispositivo si te instalas la aplicación. Recientemente, el equipo de investigación móvil de McAfee ha descubierto nuevas variantes de malwares similares a FluBot que se infiltran en nuestros dispositivos Android. En este caso vamos a hablar de BRATA, un virus que se distribuye desde Google Play Store y que se hace pasar por escáneres de seguridad de aplicaciones. Cuando supimos de la existencia de aplicaciones seguras que eliminaban FluBot, ya temíamos que sucedería algo similar. ¿Quién no se lo veía venir? Esta aplicación maliciosa insta a los usuarios a actualizar Chrome, WhatsApp o un lector de PDF, pero en lugar de actualizar la aplicación en cuestión, tomando el control total del dispositivo abusando de los servicios de accesibilidad. También se observaron versiones recientes de BRATA sirviendo páginas web de phishing dirigidas a usuarios de entidades financieras en diversos países, desde Brasil (lugar de origen) y Estados Unidos hasta España. ¿Qué es BRATA? Visto por primera vez a fines de 2018 y llamado «Herramienta de acceso remoto brasileño Android» (BRATA) por Kaspersky, este «RAT» inicialmente se dirigió a usuarios en Brasil y luego se convirtió rápidamente en un troyano bancario. «Combina capacidades de control total del dispositivo con la capacidad de mostrar páginas web de phishing que roban credenciales bancarias, además de capacidades que le permiten capturar credenciales de bloqueo de pantalla (PIN, contraseña o patrón), capturar pulsaciones de teclas (funcionalidad keylogger) y grabar la pantalla de los dispositivos infectados para monitorear las acciones de un usuario sin su consentimiento». Sin embargo, lo más interesante de este malware es la manera en la que se distribuye, ya que lo hace desde la tienda de...

Comentarios recientes