por admin | Jul 19, 2024 | NOTICIAS

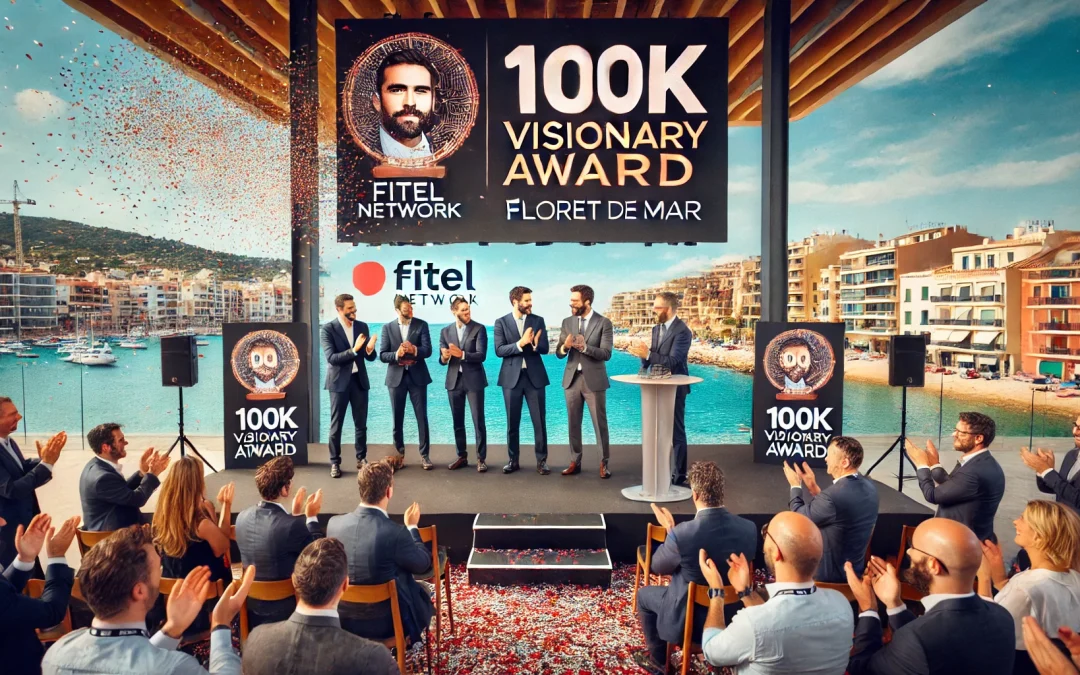

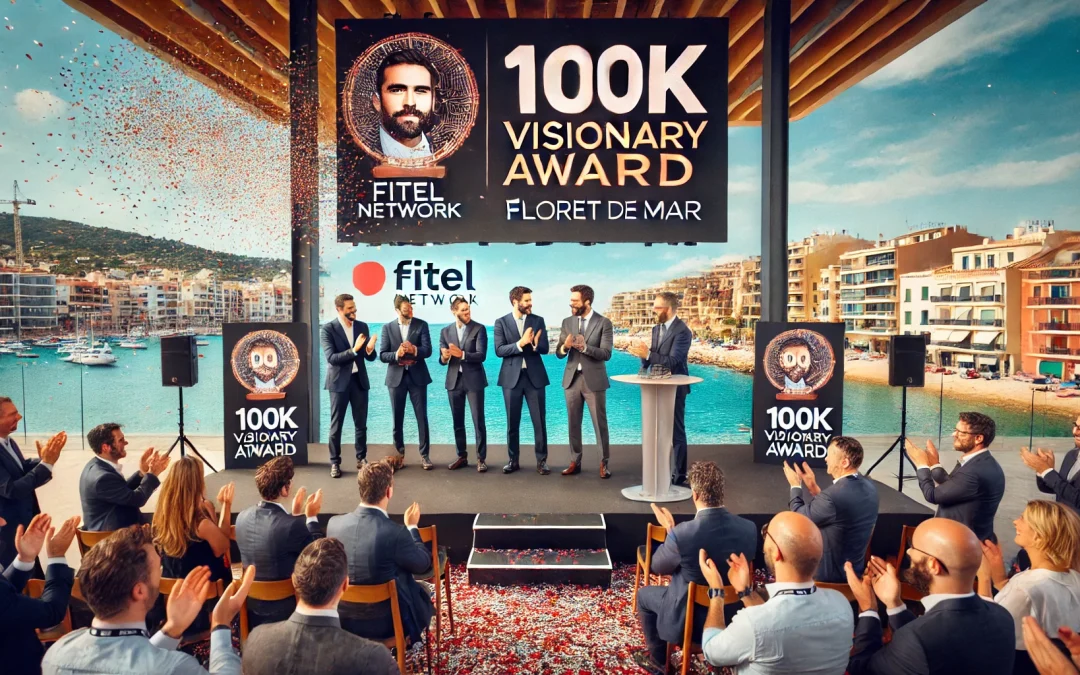

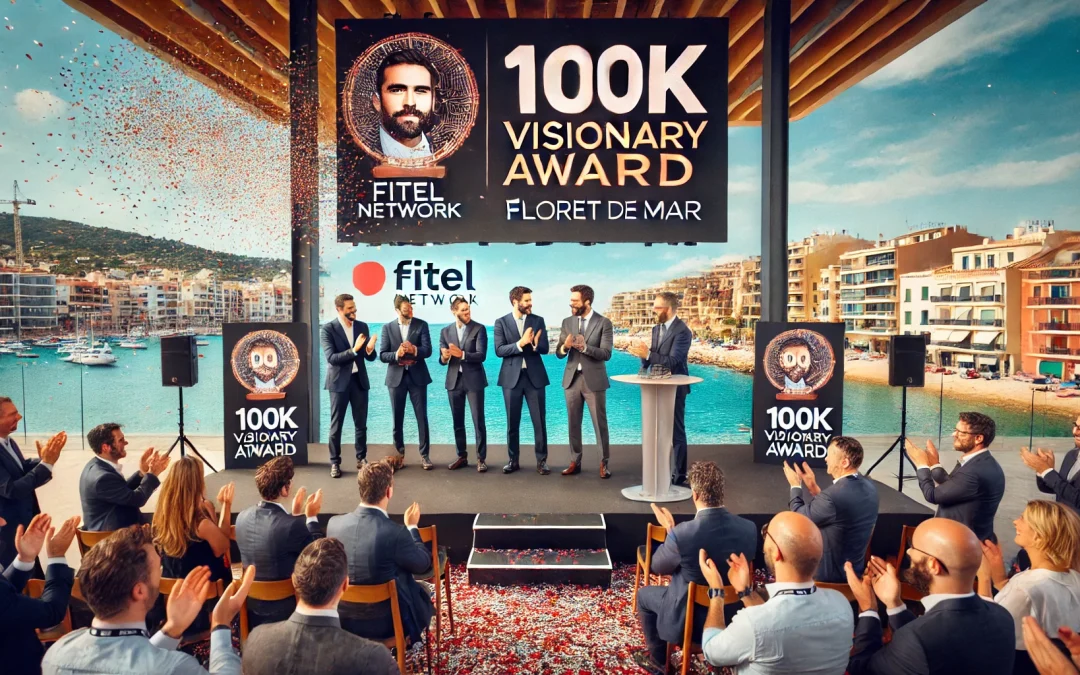

Un Éxito Inesperado En un momento en el que la adaptación y el crecimiento económico parecen ser desafíos cada vez más difíciles, una empresa de Lloret de Mar ha logrado sobresalir en ambos aspectos. Fitel Network, una empresa con sede en esta popular ciudad costera, ha sido reconocida con el premio 100K Visionary, un galardón que honra a las empresas que han demostrado una capacidad excepcional para adaptarse y crecer de manera significativa. El Premio 100K Visionary El premio 100K Visionary es un reconocimiento que se otorga a aquellas empresas que han logrado alcanzar un crecimiento económico significativo, demostrando una capacidad excepcional para adaptarse a los cambios del mercado y a las nuevas tendencias. Este galardón no solo es un reconocimiento a la excelencia empresarial, sino que también refleja la capacidad de las empresas para innovar y mantenerse al día en un entorno competitivo. El Éxito de Fitel Network Fitel Network ha sido capaz de adaptarse a los cambios del mercado y a las nuevas tendencias tecnológicas, lo que les ha permitido crecer de manera significativa. La empresa ha demostrado una capacidad excepcional para innovar y mantenerse al día, lo que les ha permitido sobresalir en un entorno competitivo. Adaptación y Crecimiento Adaptación a la tecnología: Fitel Network ha sido capaz de adoptar nuevas tecnologías y herramientas que les han permitido mejorar sus procesos y aumentar su eficiencia. Creación de nuevos productos: La empresa ha desarrollado nuevos productos y servicios que han respondido a las necesidades de sus clientes y han permitido aumentar sus ventas. Expansión geográfica: Fitel Network ha logrado expandirse a nuevos mercados, lo que les ha...

por admin | Abr 3, 2024 | NOTICIAS

En HodeiCloud SL, estamos en constante búsqueda de innovación para transformar el panorama del trabajo digital, especialmente para las PYMES en España. Hoy, nos emociona compartir con vosotros una revolución en el teletrabajo: V-Office, nuestra última creación que fusiona la Realidad Virtual (RV) y Realidad Aumentada (RA) para abrir nuevas dimensiones de colaboración y eficiencia. Innovación al Servicio de las PYMES V-Office no es solo una plataforma; es un espacio de trabajo inmersivo diseñado para superar los desafíos del teletrabajo tradicional. Con V-Office, transformamos espacios virtuales en oficinas personalizables, permitiendo colaboraciones en tiempo real y proporcionando una experiencia única que trasciende las barreras físicas. Imagina tener reuniones en salas virtuales donde puedes interactuar con proyectos 3D o documentos como si estuvieras ahí, junto a tus compañeros. Impacto y Beneficios del Proyecto El impacto de V-Office en la productividad y colaboración es simplemente transformador. Nuestros clientes ya experimentan una mejora notable en la comunicación de equipos, la eficiencia de procesos y la reducción de tiempos muertos. Estamos presenciando cómo V-Office facilita una nueva era de trabajo a distancia, más humana y conectada. Compromiso con la Innovación y Sostenibilidad V-Office refleja nuestro compromiso no solo con la vanguardia tecnológica sino también con la sostenibilidad ambiental. Al facilitar un teletrabajo más efectivo, contribuimos a la reducción de desplazamientos, impactando positivamente en la reducción de la huella de carbono. Un Futuro Prometedor Mirando hacia adelante, V-Office representa solo el inicio. Visualizamos un futuro donde las limitaciones de distancia y espacio son cosa del pasado, y el trabajo en equipo se potencia a travésde la tecnología, abriendo infinitas posibilidades para la creatividad y la...

por admin | Abr 3, 2024 | NOTICIAS

En HodeiCloud SL, siempre hemos creído en el potencial de crecer y expandir nuestros horizontes más allá de nuestras fronteras. Con ese objetivo en mente, nos embarcamos en una aventura para llevar nuestras soluciones innovadoras en tecnología y marketing digital a nuevos mercados internacionales. Hoy, estamos encantados de compartir una noticia que marca un hito importante en nuestra trayectoria: el reconocimiento y apoyo de la Diputación Foral de Bizkaia a través del Programa de Internacionalización 2023. Paso Hacia el Futuro La internacionalización siempre ha sido un pilar fundamental en nuestra estrategia de crecimiento. El camino hacia la expansión global viene con sus desafíos, desde comprender mercados extranjeros hasta adaptar nuestras ofertas a necesidades locales diversificadas. Sin embargo, con el respaldo recibido, nos sentimos más preparados y seguros para enfrentar estos retos y aprovechar las oportunidades que se presentan en el escenario global. Reconocimiento a Nuestro Esfuerzo Este proyecto ha sido financiado por la Diputación Foral de Bizkaia dentro del Programa Internacionalización 2023, una iniciativa que respalda a empresas con visión de futuro como la nuestra, para incrementar su presencia en mercados internacionales. Este apoyo no solo refleja la confianza en nuestro proyecto y en el potencial de HodeiCloud SL sino que también subraya la importancia de la colaboración público-privada en el fomento de la competitividad y la innovaciónempresarial. Mirando Hacia el Futuro Con este impulso, nos enfocamos en dos mercados clave: Chile y Japón. Estos países representan oportunidades significativas debido a su creciente demanda de servicios de nube y digitalización, especialmente en sectores emergentes. La subvención nos permitirá realizar actividades esenciales para nuestra expansión, incluyendo investigación de mercado,...

por admin | Jul 13, 2023 | NOTICIAS

La digitalización ha revolucionado la forma en que las empresas operan, impulsadas por el uso de servicios en la nube que proporcionan una accesibilidad, eficiencia y escalabilidad inigualables. Sin embargo, junto con estos beneficios vienen desafíos de ciberseguridad significativos. En Hodeicloud, entendemos estos desafíos y ofrecemos soluciones en la nube seguras y confiables, garantizando que nuestros clientes puedan aprovechar al máximo la era de la nube sin preocuparse por su seguridad digital. La ciberseguridad en la era de la nube: un desafío y una oportunidad Los servicios en la nube, aunque potentes, también pueden ser vulnerables a una variedad de ciberataques. Estos van desde ataques de fuerza bruta, donde se intentan adivinar las credenciales de un usuario, hasta técnicas más sofisticadas, como el phishing y los ataques de ransomware. Los atacantes también pueden aprovechar las conexiones desde ubicaciones geográficas no autorizadas para acceder a los datos en la nube. A pesar de estos desafíos, la ciberseguridad en la nube también presenta una oportunidad. Con las herramientas y técnicas adecuadas, las empresas pueden proteger sus datos y operaciones en la nube, creando un entorno digital seguro y resiliente. En Hodeicloud, ofrecemos exactamente eso. Soluciones de ciberseguridad de Hodeicloud En Hodeicloud, hemos desarrollado un sistema de autenticación robusto y una plataforma de inteligencia artificial para ofrecer a nuestros clientes el máximo nivel de seguridad en la nube. Nuestro sistema de autenticación incluye la autenticación de usuario y contraseña, la validación y filtrado de direcciones IP a través de la técnica de port knocking, y la geolocalización de direcciones IP con un software de desarrollo propio. Este enfoque multifacético asegura que sólo...

por admin | Jul 10, 2023 | NOTICIAS

El Bono Kit Digital es una fantástica oportunidad financiada por los fondos Next Generation EU dirigida a autónomos y pymes de España. Su finalidad es contribuir a la adopción de soluciones tecnológicas para la digitalización. Pero, ¿qué sucede si no lo utilizas a tiempo? Simplemente, pierdes la oportunidad de digitalizar tu negocio con fondos a fondo perdido. El Bono Kit Digital tiene una fecha de caducidad de 6 meses desde que se concede. Una vez caducado, ya no podrás utilizarlo. Pero no te preocupes, hay una solución: puedes contratar los servicios antes de que caduque el Bono. Una vez que los contratos estén hechos, tendrás otros seis meses para implementar y justificar. En iHodei, ofrecemos una variedad de servicios que puedes contratar utilizando tu Bono Kit Digital. Desde diseño web hasta gestión de redes sociales, tenemos todo lo que necesitas para llevar tu negocio al siguiente nivel digital. Aquí te presentamos algunos de los servicios que puedes contratar con nosotros: 🌐 iHodei Web: Ofrece dominio, hosting, diseño web responsive, posicionamiento y SEO. 🛒 iHodei E-Commerce: Ayuda a las empresas a establecer su tienda online con todo lo que necesiten, incluyendo posicionamiento, métodos de pago y formas de envío. 📱 iHodei Social Media: Ofrece planificación, gestión, publicación y monitorización de redes sociales. 📊 iHodei Management: Proporciona gestión de clientes, leads y oportunidades, además de informes y alertas. 📈 iHodei Analytics: Ayuda a mejorar la toma de decisiones a través de la integración y exportación de datos y paneles. ☁️ iHodei Cloud: Diseña una oficina virtual a medida, que incluye almacenamiento, asistencia, calendario, agenda, etc. 🔄 iHodei Process: Diseña soluciones a...

por admin | Nov 18, 2022 | NOTICIAS

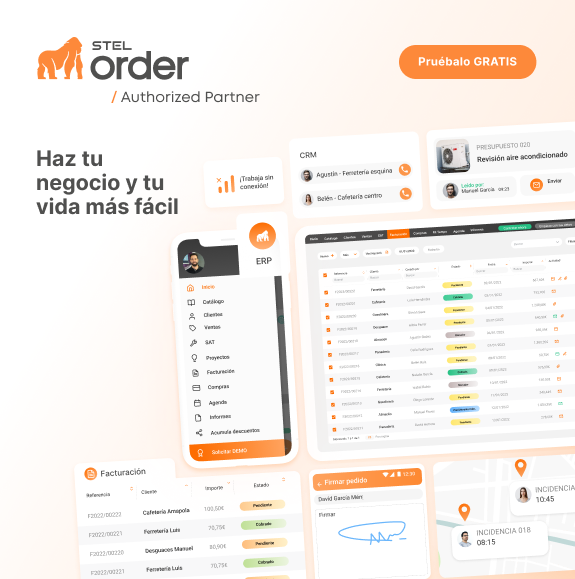

STEL Order, un software de gestión que pone al cliente en el centro de su estrategia empresarial Si eres emprendedor o empresario no hace falta que te cuente lo engorroso que puede llegar a ser la gestión de tu empresa: mantener los documentos en orden y actualizados, estar al día de los últimos cambios legislativos, atender la facturación de clientes y proveedores, gestionar tu stockaje, digitalizar tu negocio… Por suerte, la tecnología avanza ofreciéndonos soluciones al alcance de nuestra mano y nuestro bolsillo, que nos permiten simplificar este embrollo administrativo y dedicarnos a lo que de verdad nos interesa: nuestra actividad empresarial. Precisamente bajo esa premisa nace STEL Order, un sistema de planificación de recursos empresariales (Enterprise Resource Planing) que permite a los autónomos utilizar la tecnología de las grandes empresas. Porque la tecnología no mata a tu empresa, sino que la empresa muere por la falta de adaptación. Y si tú no te adaptas, lo hará tu competencia. STEL Order no quiere que ningún pequeño empresario, autónomo, pyme o emprendedor vea la evolución de su negocio torpedeada por no poder acceder a los recursos con los que cuentan los más grandes y por este motivo pone al cliente en el centro de su estrategia empresarial. ¿A qué sectores se adapta mejor el software de STEL Order? El software está pensado para hacer la gestión de tu negocio y tu vida más fácil. Te permite administrar diferentes operaciones internas (facturación online, albaranes, gestión de pedidos y de proveedores) de forma sincronizada y totalmente segura en la nube. El autónomo administra diferentes operaciones internas, desde los pedidos de proveedores...

Comentarios recientes