Las aseguradoras deben buscar su propia ciberseguridad para mitigar los riesgos de violación de datos

Todos en la industria de seguros han oído hablar sobre el seguro cibernético. El riesgo emergente por el que las grandes corporaciones y tal vez incluso algunas pymes se están cubriendo ahora. Habiendo oído hablar del riesgo del ataque de ransomware WannaCry de 2017 y otras amenazas cibernéticas de alto perfil.

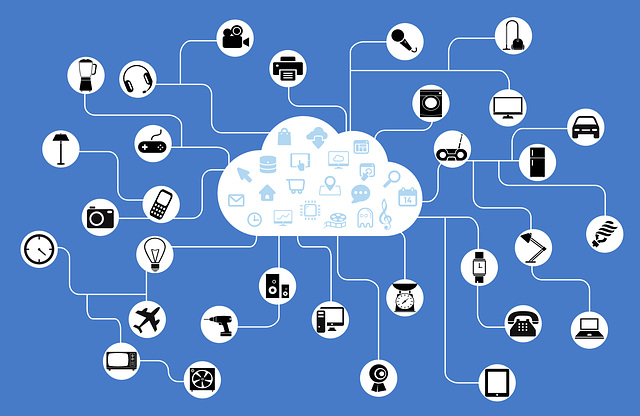

Por otro lado, el Internet de las Cosas, conocido por su acrónimo en inglés IoT (Internet of Things), lo podemos considerar como un fenómeno natural derivado del imparable crecimiento de las posibilidades de las tecnologías de comunicación, pero también del tratamiento y uso de datos, o Big Data, que lleva asociado. Indudablemente, debemos tener presente que estos dos términos van de la mano.

Desde la aparición de los primeros dispositivos móviles orientados a la telefonía, el crecimiento en conectividad, funcionalidad y campos de aplicación no ha cesado. La realidad IoT se consolida día a día. En la actualidad, es común hablar de hogares inteligentes, educación inteligente, cuidado de la salud inteligente, wearables, smart grid, el Internet de los Vehículos (IoV) y otras industrias que hacen gran uso de la IoT.

Las ventajas son evidentes, pero la superficie de exposición a ciberamenazas debido a la velocidad a la que aparecen los dispositivos IoT y su presencia en cada vez más sectores exige que la atención y ritmo de adecuación en cuanto a la seguridad de las comunicaciones y los datos vayan en paralelo. Y éste es un gran reto a afrontar. Por este motivo, la industria ha decidido respaldarse con los ciberseguros, lo que ha provocado un impulso a la evolución del seguro cibernético.

Múltiples capas de seguridad

El ecosistema IoT incluye dispositivos, redes, plataformas y aplicaciones que requieren múltiples medidas de protección de la seguridad en cada capa, así como capacidades de ciberinteligencia y de análisis de seguridad de la totalidad de los datos para aprovechar la sinergia entre los dispositivos y la nube. Se hacen necesarias:

- Capa base del diseño y la tecnologíaempleada en la construcción del dispositivo: uso de criptografía TPM y fortificación del hardware.

- Seguridad a nivel de aplicación y sistema. Auditoría del sistema operativo y software.

- Seguridad en las comunicaciones. Cifrado e integridad.

- Seguridad en la nube a nivel de plataforma.Seguridad de acceso, integridad y disponibilidad.

#Ciberseguridad #IoT #Empresas

Fuente: CyberSecuritynews

Comentarios recientes